导读如果您在基于macOS的Linux或Unix平台上使用命令行,您可能熟悉“sudo”命令-它允许您以不同的权限(通常是提升的权限)运行任务。它很强大,

如果您在基于macOS的Linux或Unix平台上使用命令行,您可能熟悉“sudo”命令-它允许您以不同的权限(通常是提升的权限)运行任务。它很强大,但显然直到现在都太强大了。开发人员已经修复了sudo中的一个漏洞,该漏洞允许您声明根级访问,即使您的配置明确禁止它。只要入侵者首先有足够的权限运行sudo,他们就可以在给定的计算机上执行他们需要的任何操作。

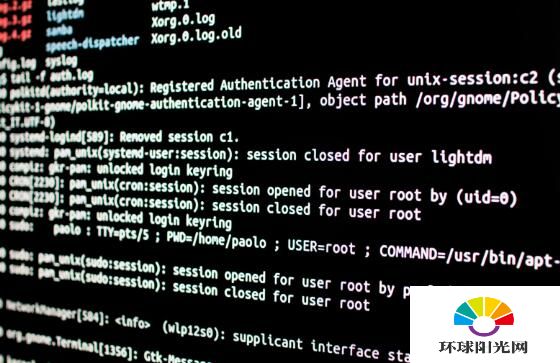

这个怪癖围绕着sudo对用户id的处理。如果您键入用户标识-1或等效的无符号4294967295命令,即使该命令在日志中记录了实际的用户标识,它也会将您视为具有根访问权限(用户标识0)。所涉及的用户id也不存在于密码数据库中,因此该命令可以在没有密码的情况下使用。

Linux用户可以更新到更新的sudo包(1.8.28或更高版本)来修复这个缺陷。您可能不会立即受到攻击,因为任何攻击者都需要对系统进行命令行控制,然后才能考虑利用该漏洞-届时,您可能会遇到更大的问题。然而,知道如此重要的命令易受攻击并不完全令人放心。